FLARE VM を使って解析環境を作ったときのメモ。

FLARE VM とは

FLARE VM は、FireEye が2017年7月から無償提供している Windows の解析環境構築ツールです。 主にマルウェア解析向けの各種ツールを備えた解析環境を自動で構築してくれます。

特徴:

- 数回のコマンド入力だけでマルウェア解析向けの環境を自動構築できます(Boxstarter を利用)

- 解析環境には FireEye の FLARE チームによって厳選されたツール一式が導入されています

- あとから自分好みのツールをパッケージ管理(Chocolatey)から追加することもできます

Chocolatey を介さずツールをインストールすることもできますが、 Chocolatey を介して導入すると最新版へのアップデートが容易になります。 Linux の apt や yum のようなイメージです。

今回はじめて Boxstarter、Chocolatey というものを認識しました。Windows の環境セットアップもこんな風に自動化できるんですね。

FLARE VM を導入する

まず仮想マシンを作成します。FLARE VM は仮想環境上に構築することを前提としており、必須要件は以下の通りです。

- Windows 7 SP1 以降のOSを搭載した仮想マシン

- 40GB 以上のディスク空き容量

以降の操作は仮想マシン上で実施します。

Microsoft Defender Antivirus を無効化する

FLARE-VM では Microsoft Defender の無効化を試みていますが、比較的に新しい Windows 10 ではコマンドベースの方法だとうまくいきません。 手動で無効化しておくことで後でツール等が削除されずに済みます。

単純に設定から無効化にするだけでは再起動時に有効に戻ってしまいます。 以下に無効化の手順を記載していますので適宜、ご参照ください。

インストール手順

github から flare-vm のインストールスクリプトを入手します。 *1

- fireeye/flare-vm

https://github.com/fireeye/flare-vm

なお、公開当初に提供されていたWebインストーラー方式は廃止となっています*2。

次に PowerShell を管理者権限で実行し、以下の通り入力してスクリプトの実行を可能にします。

Set-ExecutionPolicy Unrestricted

インストールスクリプトを実行します。 途中で自動ログインのためにログインパスワードの入力が求められます。

.\install.ps1

これ以降は自動で進むので完了するまで待ちます。

ログを眺めているといくつか失敗しているような気もしましたが、細かいことはいいんだよの精神で気長に待ちました。 環境にもよりますが完了までには 概ね数時間かかります。寝て待ちましょう。

インストールの完了

何度か再起動を繰り返した後、以下のようなプロンプト表示がされればインストールは完了です。 Enter を押下してインストーラーを終了させます。

Chocolatey installed 1/1 packages. 0 packages failed. See the log for details (C:\ProgramData\chocolatey\logs\chocolatey.log). ++ Boxstarter finished Calling Chocolatey to install flarevm.installer.flare. This may take several minutes to complete... 00:39:45.3965649 True Boxstarter: Restore Automatic Updates from Windows Update Boxstarter: Enabling UAC Type ENTER to exit:

なお、壁紙が変わっていない場合は、再起動するとうまく反映されると思います。

インストール直後の FLARE VM

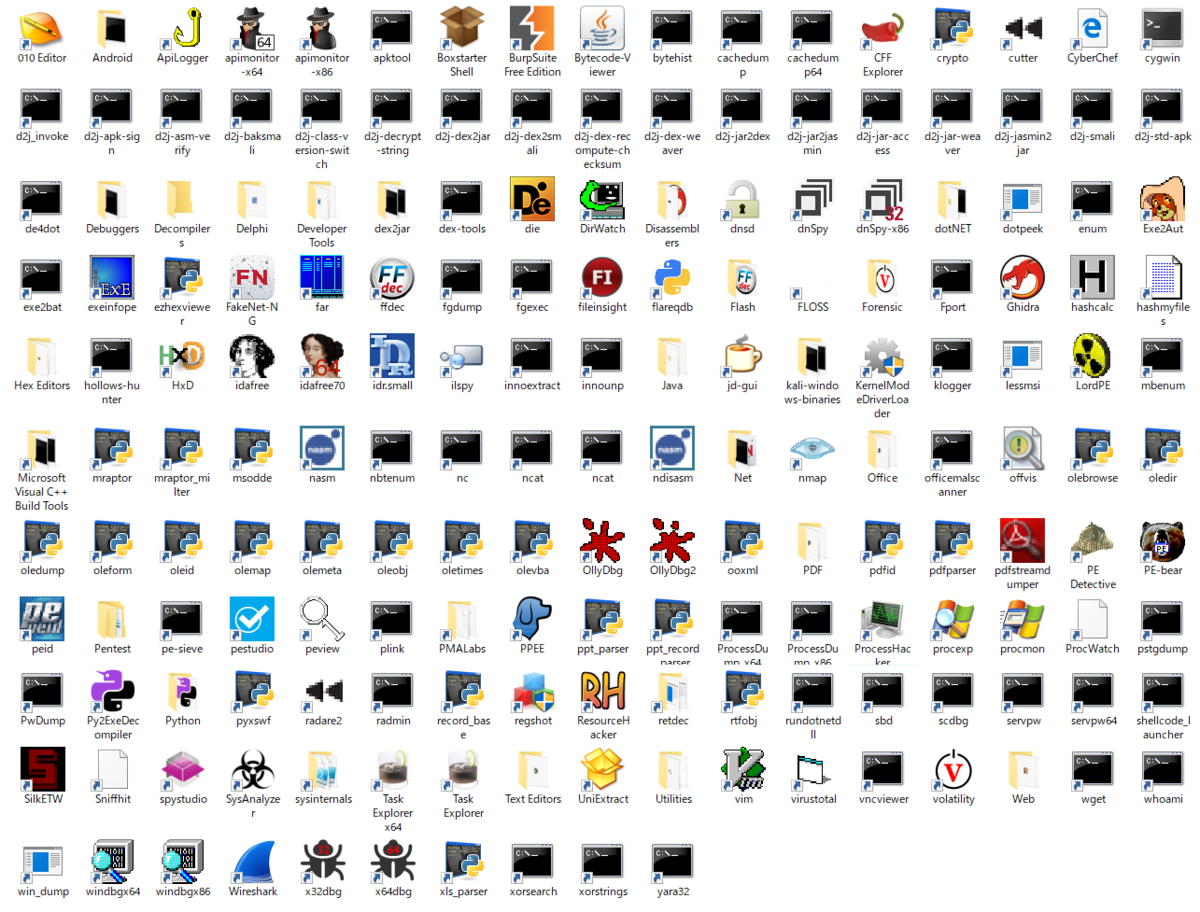

導入されたツール一覧

以下はFLAREフォルダに作られていたショートカット一覧です。 数が多いためツール名の一覧は付録に記載します。 またここには記載がない「Sublime Text 3」「Notepad++」については右クリックメニューやスタートメニューから利用可能となっていました。

なお、ncat が2つあるのは Pentest と Net の両フォルダにショートカットがあるためです。コマンド内容も若干異なります。

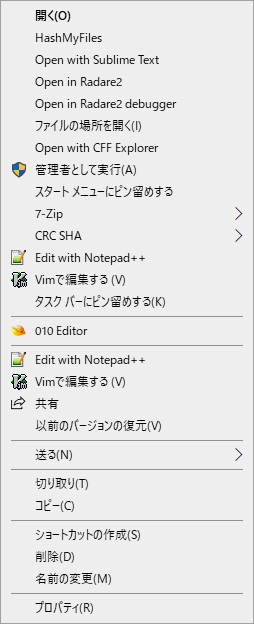

右クリックメニュー

HashMyFiles、Radare2、CEF Explorer、7-zip、Notepad++、Vim、010 Editor など、いくつかのメニューが追加されていました。

環境設定の変更点

- Windows PowerShell の実行ポリシーが Unrestricted (制限なし) に設定されます。

- 「保護されたオペレーティングシステムファイル」「ファイル拡張子」「隠しファイル」が表示されます。

- タスクバーの表示サイズが小さくなります。

- スタートメニューでの Bing 検索がオフになります。

- GameBar ヒントが無効になります。

- システムドライブのシステム復元機能が無効になります。

- 画面オフやディスク停止、スタンバイ、ハイバネーションなど各種電源節約周りの設定が無効になります。

- Windows Defender が無効になります。

導入されていたパッケージ

合計 173 個の Chocolatey パッケージがインストールされていました。 数が多いためパッケージ名の一覧は付録に記載します。

FLARE VM のカスタマイズ

いくつかのツールを追加でインストールしました。

パッケージの追加インストール

choco install exiftool choco install trid choco install grep choco install stirling-jp choco install sakuraeditor choco install irfanview choco install irfanviewplugins choco install hashtab choco install audacity choco install winmerge choco install teraterm choco install fiddler choco install sqlitebrowser choco install ultravnc choco install gnuwin32-coreutils.install

一括でインストールする場合は以下の通りです。

choco install exiftool, trid, grep, stirling-jp, sakuraeditor, irfanview, irfanviewplugins, hashtab, audacity, winmerge, teraterm, fiddler, sqlitebrowser, ultravnc, gnuwin32-coreutils.install

サクラエディタの設定

「SAKURAで開く」を右クリックメニューに追加する

管理者権限でコマンドプロンプトを起動して以下を入力します。

reg add HKLM\SOFTWARE\Classes\*\shell\sakuraeditor /d "SAKURAで開く(&E)" reg add HKLM\SOFTWARE\Classes\*\shell\sakuraeditor\command /t REG_SZ /d "\"%ProgramFiles(x86)%\sakura\sakura.exe\" \"%1\""

サクラエディタをMonokai風の配色する

以下のサイトを参考に配色を変更します。

- blog 渓鉄: サクラエディタを黒背景の配色(Monokai風)にカスタマイズする - C/C++強調キーワードセット付き

https://keitetsu.blogspot.com/2015/06/monokai-cc.html

パッケージのアップデート

管理者権限の Powershell から以下を入力します。

chocolatey upgrade all -y

以上です。

付録

FLARE とは

FireEye Labs Advanced Reverse Engineering の略称で、マルウェア分析を主眼としたリバースエンジニアリングを支援する FireEye のチーム名です。

- Announcing the FLARE Team and The FLARE On Challenge | FireEye Inc

https://www.fireeye.com/blog/threat-research/2014/07/announcing-the-flare-team-and-the-flare-on-challenge.html

FLARE VM 導入によって変更される環境設定について

Boxstarter に関して以下のようなコマンドが実行されているようです。

# Basic system setup Update-ExecutionPolicy Unrestricted Set-WindowsExplorerOptions -EnableShowProtectedOSFiles -EnableShowFileExtensions -EnableShowHiddenFilesFoldersDrives Set-TaskbarOptions -Size Small Disable-MicrosoftUpdate Disable-BingSearch Disable-GameBarTips Disable-ComputerRestore -Drive ${Env:SystemDrive} (snip) # Tweak power options to prevent installs from timing out & powercfg -change -monitor-timeout-ac 0 | Out-Null & powercfg -change -monitor-timeout-dc 0 | Out-Null & powercfg -change -disk-timeout-ac 0 | Out-Null & powercfg -change -disk-timeout-dc 0 | Out-Null & powercfg -change -standby-timeout-ac 0 | Out-Null & powercfg -change -standby-timeout-dc 0 | Out-Null & powercfg -change -hibernate-timeout-ac 0 | Out-Null & powercfg -change -hibernate-timeout-dc 0 | Out-Null

- Update-ExecutionPolicy Unrestricted

- Windows PowerShell の実行ポリシーを Unrestricted (制限なし) に設定します。このポリシーではスクリプトが実行できます。

- Set-WindowsExplorerOptions -EnableShowProtectedOSFiles -EnableShowFileExtensions -EnableShowHiddenFilesFoldersDrives

- 「保護されたオペレーティングシステムファイル」「ファイル拡張子」「隠しファイル」を表示します。

- Set-TaskbarOptions -Size Small

- タスクバーの表示サイズを小さくします。

- Disable-MicrosoftUpdate

- Windows Updateオプションをオフにします。(ただ、インストール完了時点ではオンに戻っていました。)

- Disable-BingSearch

- スタートメニューでの Bing 検索をオフにします。

- Disable-GameBarTips

- GameBar ヒントを無効にします。

- Disable-ComputerRestore -Drive ${Env:SystemDrive}

- システムドライブのシステム復元機能を無効にします。

- powercfg -change

- 画面オフやディスク停止、スタンバイ、ハイバネーションなど各種電源節約周りの設定を無効にします。

また「disabledefender-winconfig」という Chocolatey パッケージがインストールされており、これによって Windows Defender が無効化されています。

初期導入されていたツール名一覧

FLARE フォルダ配下のショートカットからツール名を抜き出した一覧です。そのためショートカットが作成されていない一部ツールの記載がありません。

010 Editor ApiLogger Boxstarter Shell BurpSuite Free Edition Bytecode-Viewer CFF Explorer CyberChef DirWatch Exe2Aut FLOSS FakeNet-NG Fport Ghidra HxD KernelModeDriverLoader LordPE Microsoft Visual C++ Build Tools OllyDbg OllyDbg2 PE Detective PE-bear PMALabs PPEE ProcWatch ProcessDump_x64 ProcessDump_x86 ProcessHacker PwDump Py2ExeDecompiler ResourceHacker SilkETW Sniffhit SysAnalyzer Task Explorer Task Explorer x64 UniExtract Wireshark apimonitor-x64 apimonitor-x86 apktool bytehist cachedump cachedump64 crypto cutter cygwin d2j-apk-sign d2j-asm-verify d2j-baksmali d2j-class-version-switch d2j-decrypt-string d2j-dex-recompute-checksum d2j-dex-weaver d2j-dex2jar d2j-dex2smali d2j-jar-access d2j-jar-weaver d2j-jar2dex d2j-jar2jasmin d2j-jasmin2jar d2j-smali d2j-std-apk d2j_invoke de4dot dex-tools die dnSpy dnSpy-x86 dnsd dotpeek enum exe2bat exeinfope ezhexviewer far ffdec fgdump fgexec fileinsight flareqdb hashcalc hashmyfiles hollows-hunter idafree idafree70 idr.small ilspy innoextract innounp jd-gui klogger lessmsi mbenum mraptor mraptor_milter msodde nasm nbtenum nc ncat ndisasm nmap officemalscanner offvis olebrowse oledir oledump oleform oleid olemap olemeta oleobj oletimes olevba ooxml pdfid pdfparser pdfstreamdumper pe-sieve peid pestudio peview plink ppt_parser ppt_record_parser procexp procmon pstgdump pyxswf radare2 radmin record_base regshot retdec rtfobj rundotnetdll sbd scdbg servpw servpw64 shellcode_launcher spystudio sysinternals vim virustotal vncviewer volatility wget whoami win_dump windbgx64 windbgx86 x32dbg x64dbg xls_parser xorsearch xorstrings yara32

初期導入されていた Chocolatey パッケージ一覧

C:\Windows\system32>clist -lo Chocolatey v0.10.15 010editor.flare 9.0.2.2 7zip.flare 15.05.1.2 apimonitor 2.13.0.20160115 apimonitor.flare 2.13.0.20160119 apktool 2.3.4 apktool.flare 2.3.4.4 autohotkey.portable 1.1.31.00 Boxstarter 2.12.0 Boxstarter.Bootstrapper 2.12.0 Boxstarter.Chocolatey 2.12.0 Boxstarter.Common 2.12.0 Boxstarter.HyperV 2.12.0 Boxstarter.WinConfig 2.12.0 burp-suite-free-edition 2.1.04 burp.free.flare 1.7.36.8 bytecode-viewer.flare 2.9.18.3 bytehist.fireeye 1.0.102.3 checksum 0.2.0 chocolatey 0.10.15 chocolatey-core.extension 1.3.3 chocolatey-dotnetfx.extension 1.0.1 chocolatey-fastanswers.extension 0.0.2 chocolatey-windowsupdate.extension 1.0.4 cmdermini 1.3.12 cmdermini.flare 1.3.2.3 common.fireeye 3.0.0.3 cutter.flare 1.8.1.2 cyberchef.flare 8.27.0.20190404 Cygwin 3.0.7 cygwin.flare 2.11.0.6 de4dot.flare 3.1.41592.3409 dex2jar.flare 2.1.0.5 die.flare 2.02.20190319.2 disabledefender-winconfig 0.0.1 dnsd.flare 1.11.0.2 dnspy.flare 6.0.5.3 DotNet3.5 3.5.20160716 DotNet4.5.1 4.5.1.20140606 DotNet4.6.1 4.6.01055.20170308 dotnet4.6.2 4.6.01590.20190822 dotnet4.7.2 4.7.2.20180712 dotnetfx 4.8.0.20190930 dotPeek 2019.2.2 dotPeek.flare 2019.1.0.3 exe2aut.fireeye 0.10.20190531 exeinfope.flare 0.0.5.5 explorersuite.flare 0.0.0.2015 fakenet-ng.python.flare 1.4.3.3 farmanager.flare 3.0.0.2 ffdec.flare 11.2.0.5 fileinsight.flare 2.1.0.3 flare-qdb.python.flare 1.0.0.7 flarevm.config.flare 2.2.16.6 flarevm.installer.flare 2.2.20.1 flashplayeractivex 32.0.0.255 floss.python.flare 1.5.0.8 ghidra.fireeye 9.0.2.20190627 GoogleChrome 77.0.3865.90 googlechrome.flare 69.0.3497.104 hashcalc.flare 2.02.0.4 hashmyfiles.flare 2.36 hollowshunter.fireeye 0.2.0.2 hxd.flare 2.0.0.4 idafree.flare 5.0.0.4 idafree70.flare 7.0.0.5 idr.small.flare 2019.08.27 ilspy 5.0.1 ilspy.flare 3.0.1.4 innoextract.fireeye 1.7.0.2 innounp.fireeye 0.48.0.2 javaruntime 8.0.191 jd-gui.flare 1.4.2.3 jre8 8.0.221 kali_windowsbinaries.flare 20190314.1.0.7 KB2919355 1.0.20160915 KB2919442 1.0.20160915 KB2999226 1.0.20181019 KB3033929 1.0.5 KB3035131 1.0.3 kmdloader.flare 1.2.20180705.4 lessmsi 1.6.91 lessmsi.fireeye 1.6.3.3 libraries.python2.fireeye 1.0.20190731.1 libraries.python3.fireeye 1.0.20190909.3 lordpe.flare 1.41.0.7 nasm 2.14.02 nasm.fireeye 2.14.0.3 ncat.flare 5.59.1.4 netfx-4.6.2 4.6.2.20190930 nmap.flare 7.70.0.2 notepadplusplus 7.7.1 notepadplusplus.flare 7.6.20190417.2 notepadplusplus.install 7.7.1 officemalscanner.flare 0.5.20180131.5 offvis.flare 1.1.0.20170827 oledump.fireeye 0.0.42.3 oletools.fireeye 0.53.20190319.3 ollydbg.flare 1.10.0.5 ollydbg.ollydump.flare 3.00.110.4 ollydbg.ollydumpex.flare 1.7.2.3 ollydbg2.flare 2.01.0.4 ollydbg2.ollydumpex.flare 1.7.2.3 openjdk11 11.0.4.11 pdfid.flare 0.2.5.3 pdfparser.flare 0.7.1.3 PdfStreamDumper.flare 0.9.624.4 pebear.flare 0.3.9.7 peid.flare 0.9.5.4 pesieve 0.2.2 pesieve.fireeye 0.1.7.3 pestudio.flare 8.96.0.2 peview.flare 0.9.9.4 pmalabs.flare 0.0.1.4 PowerShell 5.1.14409.20180811 ppee.fireeye 1.12.0.4 processdump.fireeye 2.1.0.3 processhacker 2.39 processhacker.flare 2.39.0.5 processhacker.install 2.39 putty 0.73 putty.portable 0.73 py2exedecompiler.flare 0.1.20180705.3 python2 2.7.16 python2.x86.nopath.flare 2.7.15.2 python3 3.7.4 radare2.flare 3.3.0.2 rawcap 0.1.5.0 regshot.flare 1.9.3.20170432 reshack.portable 5.1.7 resharper-platform 192.0.20190827.103144 resourcehacker.flare 5.1.1.4 RetDec.flare 3.3.0.2 rundotnetdll.flare 1.0.0.2 scdbg.flare 2018.09.30.4 shellcode_launcher.flare 0.0.1.3 SilkETW.fireeye 0.6.0.2 spystudio 2.9.2.20161106 spystudio.flare 2.9.2.20161110 sublimetext3 3.2.2 SysAnalyzer.flare 2.10.316.2 sysinternals 2019.9.23 sysinternals.flare 2017.02.17.5 uniextract2.fireeye 2.0.0.4 unxUtils 1.0.0.0 upx 3.95 vcbuildtools 2015.4 vcbuildtools.fireeye 2015.4.0.3 vcpython27 9.0.0.30729 vcredist-all.flare 1.0.0.5 vcredist140 14.23.27820 vcredist2005 8.1.0.20160118 vcredist2008 9.0.30729.6163 vcredist2010 10.0.40219.2 vcredist2012 11.0.61031 vcredist2013 12.0.40660.20180427 vcredist2015 14.0.24215.20170201 vcredist2017 14.16.27033 vim.flare 8.1.1.3 volatility.flare 2.6.1.2 Wget 1.20.3.20190531 windbg.flare 10.0.10586.19 windbg.kenstheme.flare 1.0.0.3 windbg.ollydumpex.flare 1.7.2.3 windbg.pykd.flare 0.3.2.7 WinPcap 4.1.3.20161116 wireshark 3.0.5 wireshark.flare 2.2.5.4 x64dbg.flare 2019.04.29.2 x64dbg.ollydumpex.fireeye 1.7.2.4 x64dbg.py.flare 1.0.48 xorsearch.flare 1.11.2.2 xorstrings.flare 0.0.1.20171117 yara.flare 3.7.0.4 173 packages installed.

FLARE VM を利用した理由

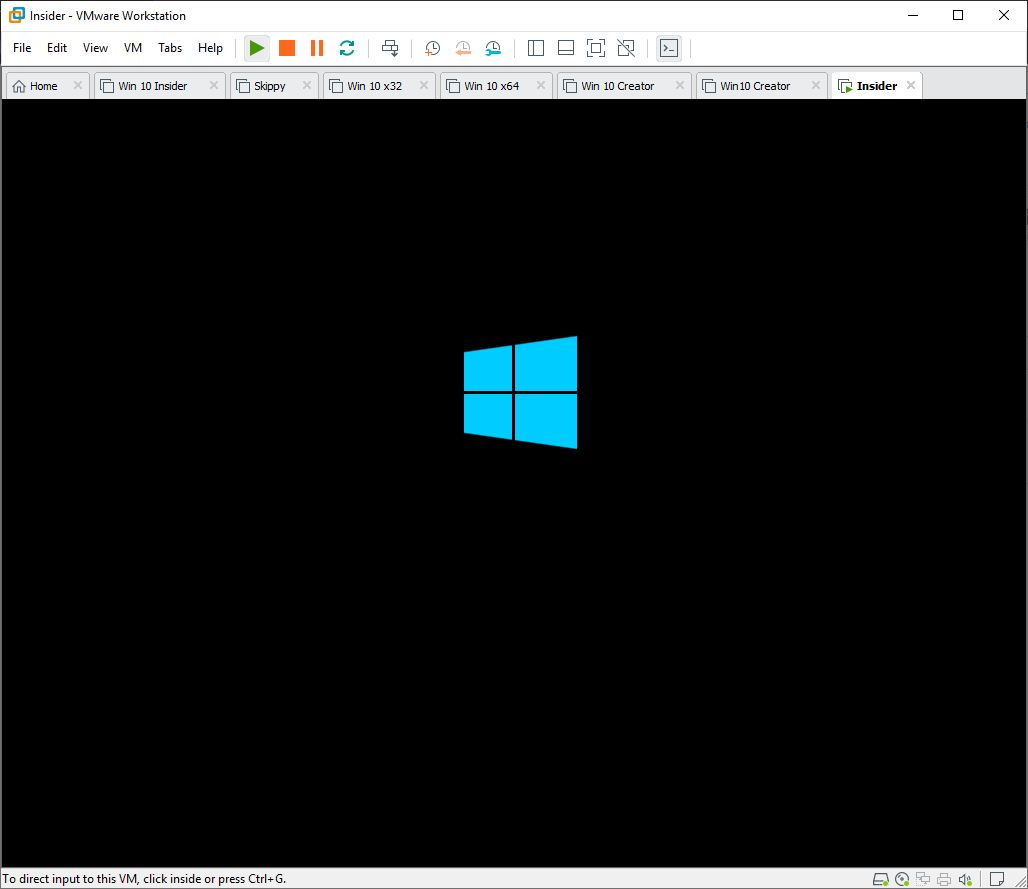

Windows 10 のマルウェア解析環境を1903にアップデートしようとしたところ、 再起動時に Windows ロゴが表示されるところで止まってしまう症状になってしまい、 一応解決策はあったものの(後述)、いい機会なのでまっさらな状態から環境構築をすることにしました。

そこでせっかくなので、以前から気になっていた FLARE VM を使ってみることにしました。

先日、偶然「サイバー攻撃に備え日米で競技会」というニュースで FLARE VM を見かけていて 印象に残っていたというのも理由のひとつです。

15秒あたりで写り込んでいるディスプレイに FLARE VM のロゴが表示されています。 また、すぐ隣のディスプレイには Tsurugi Linux の背景画像が表示されています。

VMware で Windows 10 を 1903 にアップデートすると起動しなくなる問題への対処について

VMware で Windows 10 環境を 1903 にアップデートした際に、 再起動時に Windows ロゴが表示された状態で止まってしまう症状に遭遇しました。

調べたところ vmx ファイルに以下のような記述を追加することで、起動するようにはなりました。

cpuid.brandstring = "VMware Fix for Windows 10 Build 18346 x64" cpuid.1.ecx = "0--------------0----------------" cpuid.1.edx = "-----------0---------0----------" monitor_control.enable_fullcpuid = "TRUE"

ただ、手元の環境では起動後にうまく画面解像度が変更できないなど不安定な面がありました。

(参考リンク)

Build 18346.1, 18348.1, 18351.1, 18353.1, 18356.1, 18358.1 64-bit and - Microsoft Community

https://answers.microsoft.com/en-us/insider/forum/all/build-183461-183481-183511-and-skippy-build/5d6292d9-58c7-4be2-be5b-1e864782cd73?page=3#Insider Builds of Fast Ring 18346.1 and todays ... |VMware Communities

https://communities.vmware.com/thread/606553

簡易表層解析 bat

本文で追加したパッケージ前提で利用できるはずの bat です(本当に .bat です)。

検体をドラッグ・アンド・ドロップすると解析レポート(レポート本体、Strings 結果、UPX のアンパック結果)を吐き出してくれます。 元々は色んなものを参考に作った気がします(かなり前に作成したため参考にしたサイトを見つけられず)。

bat 本体(_surfaceanAlysis.bat)

@echo off SET EXIFTOOL="exiftool.exe" SET TRID="trid.exe" SET STRINGS="strings.exe" SET MD5="checksum.exe -t=md5" SET SHA1="checksum.exe -t=sha1" SET SHA256="checksum.exe -t=sha256" SET GREP=grep.exe SET PSINFO="PsInfo.exe" SET SORT="C:\Program Files (x86)\GnuWin32\bin\sort.exe" SET SED="sed.exe" SET UPX2="upx.exe" SET BINWALK="python.exe C:\Python37\Scripts\binwalk" SET PDFID="pdfid" SET OUT_FILE=%1_%date:/=%__report.txt SET STRINGS_OUTFILE=%1_%date:/=%__strings.txt SET UNPACKED_FILE=%1 SET UPX_OUTFILE_NAME=%1_%date:/=%__unpack.dat echo ( Filename )>%OUT_FILE% FOR /f "DELIMS=" %%A IN ('dir %1 /b /a-d') DO SET FILE_NAME=%%A echo %FILE_NAME%>>%OUT_FILE% echo.>>%OUT_FILE% echo Hash... echo ( Hash )>>%OUT_FILE% SET /P DUMMY="MD5 : "<NUL>>%OUT_FILE% FOR /f "DELIMS=" %%A IN ('%MD5% %1') DO SET ABC=%%A echo %ABC:~1,32%>>%OUT_FILE% SET /P DUMMY="SHA1 : "<NUL>>%OUT_FILE% FOR /f "DELIMS=" %%A IN ('%SHA1% %1') DO SET ABC=%%A echo %ABC:~1,40%>>%OUT_FILE% SET /P DUMMY="SHA256 : "<NUL>>%OUT_FILE% FOR /f "DELIMS=" %%A IN ('%SHA256% %1') DO SET ABC=%%A echo %ABC:~1,60%>>%OUT_FILE% echo.>>%OUT_FILE% echo TrID... echo ( TrID )>>%OUT_FILE% for /f "skip=6 delims=" %%A IN ('%TRID% %1') DO (echo %%A>>%OUT_FILE%) echo.>>%OUT_FILE% echo exiftool... echo ( Exiftool )>>%OUT_FILE% call cmd /c %EXIFTOOL% %1 >>%OUT_FILE% echo.>>%OUT_FILE% echo Check ADS... echo ( Check ADS )>>%OUT_FILE% call powershell -c "cmd /c 'dir /r %FILE_NAME%' | ?{$_.Contains('calc.exe')}">>%OUT_FILE% echo.>>%OUT_FILE% echo Check UPX... echo ( Check UPX )>>%OUT_FILE% if exist %UPX_OUTFILE_NAME% ( Del %UPX_OUTFILE_NAME% ) for /f "skip=4 delims=" %%A IN ('%UPX2% -d -o%UPX_OUTFILE_NAME% %1') DO (echo %%A>>%OUT_FILE%) echo.>>%OUT_FILE% if exist %UPX_OUTFILE_NAME% ( SET UNPACKED_FILE=%UPX_OUTFILE_NAME% ) echo PDFiD... echo ( PDFiD )>>%OUT_FILE% for /f "skip=1 delims=" %%A IN ('%PDFID% %1') DO (echo %%A>>%OUT_FILE%) echo.>>%OUT_FILE% echo binwalk... echo ( Binwalk )>>%OUT_FILE% call cmd /c %BINWALK% %UNPACKED_FILE% | %GREP% -v LZMA >>%OUT_FILE% echo.>>%OUT_FILE% echo strings... call cmd /c %STRINGS% -nobanner %UNPACKED_FILE% >%STRINGS_OUTFILE% echo grep... echo ( Grep )>>%OUT_FILE% call cmd /c %GREP% "%STRINGS_OUTFILE%" -o -i -f _grep_reg.txt | %SORT% -u | %SED% -e "s/http/hxxp/g">>%OUT_FILE% echo.>>%OUT_FILE% echo PsInfo... echo.>>%OUT_FILE% echo ( PsInfo )>>%OUT_FILE% for /f "skip=2 delims=" %%A IN ('%PSINFO% -nobanner -h') DO (echo %%A>>%OUT_FILE%) echo.>>%OUT_FILE%

grep用テキスト(_grep_reg.txt)

ここに記載した内容で grep してくれます。サンプルではURLやCTF向けのフラグ抽出のためのキーワードを入れています。

https://[^'" ]* http://[^'" ]* ftp://[^'" ]* LoadLibrary GetProcAddress UPX tcp://[^'" ]* udp://[^'" ]* flag{[A-z0-9\_\-\!\#\$\%\@]*. ctf{[A-z0-9\_\-\!\#\$\%\@]*.

実行結果サンプル(calc.exe)

(補足)ファイルのプロパティで見るとタイムスタンプは 2019/03/19 となっていたのですが、Exiftools の Time Stamp ではなぜか未来日(2027/07/09)となっていました。 pestudio でも同様に未来日が表示されていたので、原因は calc.exe 自体にありそうですが詳細は不明です。

( Filename ) calc.exe ( Hash ) MD5 : 88CC05134C555D4E1CD1DEF78162A9A SHA1 : 882F09EAFDDB75843BDDBACB796B90195445183 SHA256 : 103A57D50B32469C5811E2808F021ADF9D9220093B540B8A9C83B5C821D3 ( TrID ) 55.0% (.EXE) Win64 Executable (generic) (27624/17/4) 32.9% (.EXE) Microsoft Visual C++ compiled executable (generic) (16529/12/5) 4.0% (.EXE) OS/2 Executable (generic) (2029/13) 3.9% (.EXE) Generic Win/DOS Executable (2002/3) 3.9% (.EXE) DOS Executable Generic (2000/1) ( Exiftool ) ExifTool Version Number : 11.70 File Name : calc.exe Directory : C:/0/90_kentai/exe File Size : 27 kB File Modification Date/Time : 2019:03:19 13:45:49+09:00 File Access Date/Time : 2019:10:14 21:30:44+09:00 File Creation Date/Time : 2019:10:14 20:17:46+09:00 File Permissions : rw-rw-rw- File Type : Win64 EXE File Type Extension : exe MIME Type : application/octet-stream Machine Type : AMD AMD64 Time Stamp : 2073:07:09 12:24:19+09:00 Image File Characteristics : Executable, Large address aware PE Type : PE32+ Linker Version : 14.15 Code Size : 3072 Initialized Data Size : 25088 Uninitialized Data Size : 0 Entry Point : 0x1820 OS Version : 10.0 Image Version : 10.0 Subsystem Version : 10.0 Subsystem : Windows GUI File Version Number : 10.0.18362.1 Product Version Number : 10.0.18362.1 File Flags Mask : 0x003f File Flags : (none) File OS : Windows NT 32-bit Object File Type : Executable application File Subtype : 0 Language Code : English (U.S.) Character Set : Unicode Company Name : Microsoft Corporation File Description : Windows Calculator File Version : 10.0.18362.1 (WinBuild.160101.0800) Internal Name : CALC Legal Copyright : © Microsoft Corporation. All rights reserved. Original File Name : CALC.EXE Product Name : Microsoft® Windows® Operating System Product Version : 10.0.18362.1 Warning : Possibly corrupt Version resource ( Check ADS ) 2019/03/19 13:45 27,648 calc.exe ( Check UPX ) File size Ratio Format Name -------------------- ------ ----------- ----------- Unpacked 0 files. ( PDFiD ) Not a PDF document ( Binwalk ) DECIMAL HEXADECIMAL DESCRIPTION -------------------------------------------------------------------------------- 0 0x0 Microsoft executable, portable (PE) 9184 0x23E0 XML document, version: "1.0" 9246 0x241E Copyright string: "Copyright (c) Microsoft Corporation -->" 12392 0x3068 PNG image, 256 x 256, 8-bit grayscale, non-interlaced 12433 0x3091 Zlib compressed data, best compression ( Grep ) hxxp://schemas.microsoft.com/SMI/2005/WindowsSettings ( PsInfo ) Kernel version: Windows 10 Enterprise, Multiprocessor Free Product type: Professional Product version: 6.3 Service pack: 0 Kernel build number: 18362 Registered organization: Registered owner: Windows ???? IE version: 9.0000 System root: C:\Windows Processors: 4 Processor speed: 2.7 GHz Processor type: Intel(R) Core(TM) i5-7200U CPU @ Physical memory: 486 MB Video driver: VMware SVGA 3D Installed HotFix n/a Internet Explorer - 0

参考文献

FLARE VM について

FLARE VM: The Windows Malware Analysis Distribution You’ve Always Needed! | FireEye Inc

https://www.fireeye.com/blog/threat-research/2017/07/flare-vm-the-windows-malware.htmlFLARE VM Update | FireEye Inc

https://www.fireeye.com/blog/threat-research/2018/11/flare-vm-update.htmlfireeye/flare-vm

https://github.com/fireeye/flare-vmFlare VMの導入 - trident-shield’s blog

https://trident-shield.hatenablog.com/entry/2018/10/20/010327wivern.com | FLARE VM:ずっと欲しかった Windows マルウェア解析ディトリビューション!

https://www.wivern.com/FLARE_VM.html

FLARE VM のカスタマイズ

サクラエディタで開くを右クリックに追加するコマンド - Qiita

https://qiita.com/bugtrap/items/f2096bfb6dbd83b60fb0サクラエディタ - ぎじゅつめも

http://wiki.xsqi.net/index.php?%A5%B7%A5%B9%A5%C6%A5%E0%2F%A5%B5%A5%AF%A5%E9%A5%A8%A5%C7%A5%A3%A5%BF#uddb6dd1blog 渓鉄: サクラエディタを黒背景の配色(Monokai風)にカスタマイズする - C/C++強調キーワードセット付き

https://keitetsu.blogspot.com/2015/06/monokai-cc.html

Chocolatey について

Chocolatey Software | Chocolatey - The package manager for Windows

https://chocolatey.org/chocolatey 基本情報まとめ - Qiita

https://qiita.com/NaoyaOura/items/1081884068fe3ea79570Chocolatey – Wikipedia

https://de.wikipedia.org/wiki/Chocolatey

Boxstarter について

Boxstarter

https://boxstarter.org/Boxstarter WinConfig Features

https://boxstarter.org/WinConfigBoxstarter で快適なセットアップを - Qiita

https://qiita.com/mihochannel/items/b7d2bfd8ecc5abaf84a5自動化を愛するWindows使いへ Boxstarterのすすめ | re-imagine

https://torumakabe.github.io/post/intro_boxstarter/

更新履歴

- 2019/10/14 新規作成

- 2019/10/14 Windows Defender が無効化されている点について追記。

- 2019/10/15 導入ツール一覧についてFLARE フォルダのショートカットから抽出した旨を明記。

- 2019/11/07 一時的にインストールが失敗する事象が発生していた件についての補足を追記。

- 2019/11/15 「パッケージのアップデート」を追記。

- 2020/08/31 Chocolatey の URL を修正。

- 2021/02/11 「Microsoft Defender Antivirus を無効化」について追記。

- 2023/01/10 一部リンク切れの旨を追記

*1:2019/11/01~2019/11/04 頃にインストールがうまくいかない事象が発生していたようです。これについては 2019/11/04 にアップデートされた install.ps1 で修正されているようです。

*2:"UPDATE (April 26, 2018): The web installer method to deploy FLARE VM is now deprecated. " / https://www.fireeye.com/blog/threat-research/2017/07/flare-vm-the-windows-malware.html