動作概要

- ダウンローダー

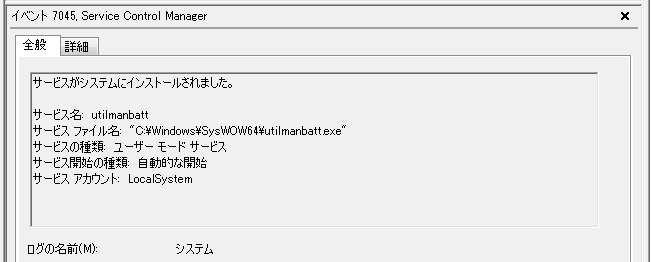

- 永続化(サービス登録)

ファイル概要

ファイル名: 2018-07-02-Emotet-malware-binary-1-of-2.exe MD5 : 9295c23c16cb8615e4349830df30cc12 SHA1 : fadaafdcc24654120d7df4062d33793b25f145d9 SHA256 : da4e4afbc50adfaa1b0e3d9288ec77346d9b4ebc6bc8538c7801ef4412b19b71 SSDEEP : 3072:7X7z/gVZKVUP7SYmQObeUx6vlaBrsjXY64KXQ5jEq:7X7z/mHP7SYmFbeUx6vgBmXY64KS TrID: 38.4% (.DLL) Win32 Dynamic Link Library (generic) (6578/25/2) 26.3% (.EXE) Win32 Executable (generic) (4508/7/1) 11.8% (.EXE) OS/2 Executable (generic) (2029/13) 11.6% (.EXE) Generic Win/DOS Executable (2002/3) 11.6% (.EXE) DOS Executable Generic (2000/1) PEiD: MASM/TASM - sig4 (h) * File Size : 204 kB File Permissions : rw-rw-rw- File Type : Win32 EXE File Type Extension : exe MIME Type : application/octet-stream Machine Type : Intel 386 or later, and compatibles Time Stamp : 2018:07:03 04:10:38+09:00 PE Type : PE32 Linker Version : 15.0 Code Size : 15360 Initialized Data Size : 0 Uninitialized Data Size : 0 Entry Point : 0x1b98 OS Version : 5.0 Image Version : 0.0 Subsystem Version : 5.0 Subsystem : Windows GUI

挙動

レジストリの設定

■services.exe HKLM\System\CurrentControlSet\services\utilmanbatt\Type Type: REG_DWORD, Length: 4, Data: 16 HKLM\System\CurrentControlSet\services\utilmanbatt\Start Type: REG_DWORD, Length: 4, Data: 2 HKLM\System\CurrentControlSet\services\utilmanbatt\ErrorControl Type: REG_DWORD, Length: 4, Data: 0 HKLM\System\CurrentControlSet\services\utilmanbatt\ImagePath Type: REG_EXPAND_SZ, Length: 76, Data: "C:\Windows\SysWOW64\utilmanbatt.exe" HKLM\System\CurrentControlSet\services\utilmanbatt\DisplayName Type: REG_SZ, Length: 24, Data: utilmanbatt HKLM\System\CurrentControlSet\services\utilmanbatt\WOW64 Type: REG_DWORD, Length: 4, Data: 1 HKLM\System\CurrentControlSet\services\utilmanbatt\ObjectName Type: REG_SZ, Length: 24, Data: LocalSystem ■utilmanbatt.exe ※検体がリネームされたもの(ハッシュ値一致) HKLM\SOFTWARE\Wow6432Node\Microsoft\Tracing\utilmanbatt_RASAPI32\EnableFileTracing Type: REG_DWORD, Length: 4, Data: 0 HKLM\SOFTWARE\Wow6432Node\Microsoft\Tracing\utilmanbatt_RASAPI32\EnableConsoleTracing Type: REG_DWORD, Length: 4, Data: 0 HKLM\SOFTWARE\Wow6432Node\Microsoft\Tracing\utilmanbatt_RASAPI32\FileTracingMask Type: REG_DWORD, Length: 4, Data: 4294901760 HKLM\SOFTWARE\Wow6432Node\Microsoft\Tracing\utilmanbatt_RASAPI32\ConsoleTracingMask Type: REG_DWORD, Length: 4, Data: 4294901760 HKLM\SOFTWARE\Wow6432Node\Microsoft\Tracing\utilmanbatt_RASAPI32\MaxFileSize Type: REG_DWORD, Length: 4, Data: 1048576 HKLM\SOFTWARE\Wow6432Node\Microsoft\Tracing\utilmanbatt_RASAPI32\FileDirectory Type: REG_EXPAND_SZ, Length: 34, Data: %windir%\tracing HKLM\SOFTWARE\Wow6432Node\Microsoft\Tracing\utilmanbatt_RASMANCS\EnableFileTracing Type: REG_DWORD, Length: 4, Data: 0 HKLM\SOFTWARE\Wow6432Node\Microsoft\Tracing\utilmanbatt_RASMANCS\EnableConsoleTracing Type: REG_DWORD, Length: 4, Data: 0 HKLM\SOFTWARE\Wow6432Node\Microsoft\Tracing\utilmanbatt_RASMANCS\FileTracingMask Type: REG_DWORD, Length: 4, Data: 4294901760 HKLM\SOFTWARE\Wow6432Node\Microsoft\Tracing\utilmanbatt_RASMANCS\ConsoleTracingMask Type: REG_DWORD, Length: 4, Data: 4294901760 HKLM\SOFTWARE\Wow6432Node\Microsoft\Tracing\utilmanbatt_RASMANCS\MaxFileSize Type: REG_DWORD, Length: 4, Data: 1048576 HKLM\SOFTWARE\Wow6432Node\Microsoft\Tracing\utilmanbatt_RASMANCS\FileDirectory Type: REG_EXPAND_SZ, Length: 34, Data: %windir%\tracing HKU\.DEFAULT\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\ProxyEnable Type: REG_DWORD, Length: 4, Data: 0 HKU\.DEFAULT\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\Connections\SavedLegacySettings Type: REG_BINARY, Length: 312, Data: 46 00 00 00 19 00 00 00 09 00 00 00 00 00 00 00

※ EnableFileTracing : ログとトレース

※ EnableConsoleTracing : How to Enable Debug Tracing/Logging for Derived MSPs - Win32 apps | Microsoft Docs

※ 4294901760 = 0xFFFF0000 (デフォルト値と一致)

※ 1048576 = 0x00100000

※ これらのレジストリ設定をするマルウェアはよくあるらしく検索するといくつも出てくる。なお、通常無効(=0)となっている。

※ プロキシの無効化

ファイルの作成

C:\Windows\SysWOW64\utilmanbatt.exe

※検体がリネームされて配置されるもの。

通信先

104.116.27[.]92 246.127.173[.]24

動作画像

実行しても特に画面表示はされない。プロセスツリーは以下の通り。

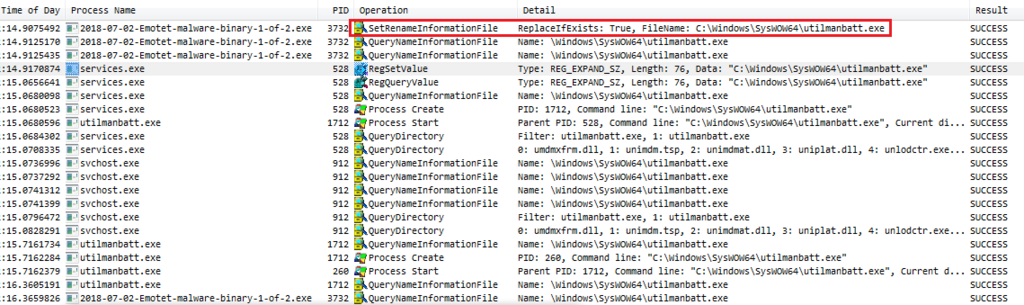

起動されると自身をリネームして「C:\Windows\SysWOW64\」配下に移動する。そのため、実行したファイルは削除されたように見える。

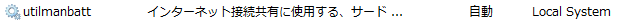

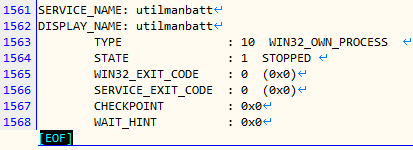

また、サービス関連のプロセスが検体を触っているのが分かる。サービスを確認すると検体がパスとして登録されており、永続化されていることが分かる。

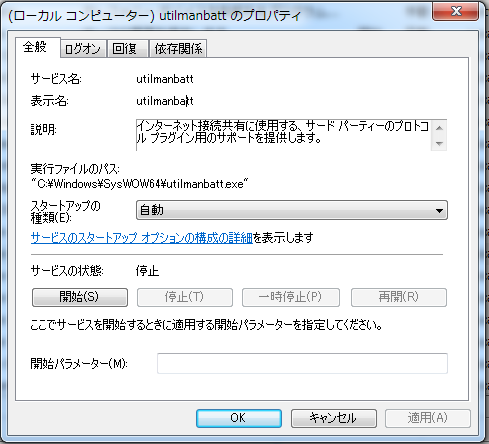

scコマンドで確認した結果。

イベントログにもサービスの新規登録が記録されている。

更新履歴

2019/03/21 一部記載の削除。